[Tribune] Cybersécurité : les bonnes pratiques à adopter dans son entreprise en 2025

Pascal Baratoux, RSSI, vous partage les meilleures pratiques à adopter au sein de votre organisation pour l’année 2025.

À l’ère de la transformation numérique et face à l’évolution rapide des cybermenaces, la cybersécurité demeure une priorité stratégique pour les entreprises en 2025.

Alors que les COMEX et CODIR jouent un rôle central dans la gestion des risques, il devient crucial de leur présenter les enjeux sous un angle adapté à leur compréhension.

Voici un guide court et structuré pour intégrer la cybersécurité à votre stratégie d’entreprise, en abordant les principaux aspects clés à maîtriser.

Gouvernance de la cybersécurité : un enjeu stratégique

Pour mobiliser les décideurs, il est impératif de s’exprimer dans un langage qui leur parle.

Plutôt que d’utiliser des termes techniques comme Indicateurs de Compromission (IOC), privilégiez des notions axées sur le business, telles que le retour sur investissement (ROI) ou les risques pour la continuité des opérations.

Adaptez vos éléments de language à vos interlocuteurs et interpellez-les avec des questions percutantes :

- Quel est le coût de l’inaction ?

- Quels risques pour notre image de marque ?

- Que font nos concurrents ?

Ces interrogations incitent à une réflexion stratégique.

La mise en place d’une gouvernance claire est également essentielle. Cela passe par la désignation d’un Responsable Sécurité des Systèmes d’Information (RSSI) doté de missions alignées sur les objectifs stratégiques de l’entreprise.

Ce rôle centralise les efforts et assure une réponse cohérente face aux cyber-risques.

Sécuriser les infrastructures et les données

La sécurisation des systèmes commence par des investissements judicieux dans des solutions robustes. Optez pour des hébergements certifiés, tels que ISO27001 ou SecNumCloud, pour les environnements critiques.

En cas d’incident, des sauvegardes chiffrées et réparties sur plusieurs sites garantissent une restauration rapide des données. L’exploitation de benchmarks sectoriels peut également aider à évaluer votre niveau de sécurité par rapport à celui de vos concurrents et des leaders du marché. En complément, l’établissement de politiques et procédures claires pour la gestion des systèmes d’information (SI) renforce la sécurité globale.

Pascal Baratoux, RSSI de Jamespot, revient sur l’obtention et l’impact de la norme ISO27001 sur la solution Jamespot et ses utilisateurs

Sensibilisation et formation : la clé du facteur humain

Les employés représentent souvent le maillon faible de la cybersécurité : Il est donc crucial de les engager en les sensibilisant aux enjeux de la cybersécurité.

Adoptez la méthode IMPACT pour communiquer avec les décideurs : utilisez des indicateurs business clairs, des messages simples illustrés par des cas concrets, et proposez un plan d’action réaliste et priorisé. Il est aussi important de fournir des alternatives chiffrées et des timelines détaillées pour orienter les discussions.

La formation ne doit pas être négligée. Tous les collaborateurs doivent connaître les bonnes pratiques, notamment pour se prémunir contre les e-mails frauduleux et pour adopter une hygiène rigoureuse en matière de mots de passe.

Les équipes IT et administrateurs, quant à elles, doivent suivre des formations avancées pour rester à jour et ainsi être en mesure de faire face aux nouvelles menaces cyber.

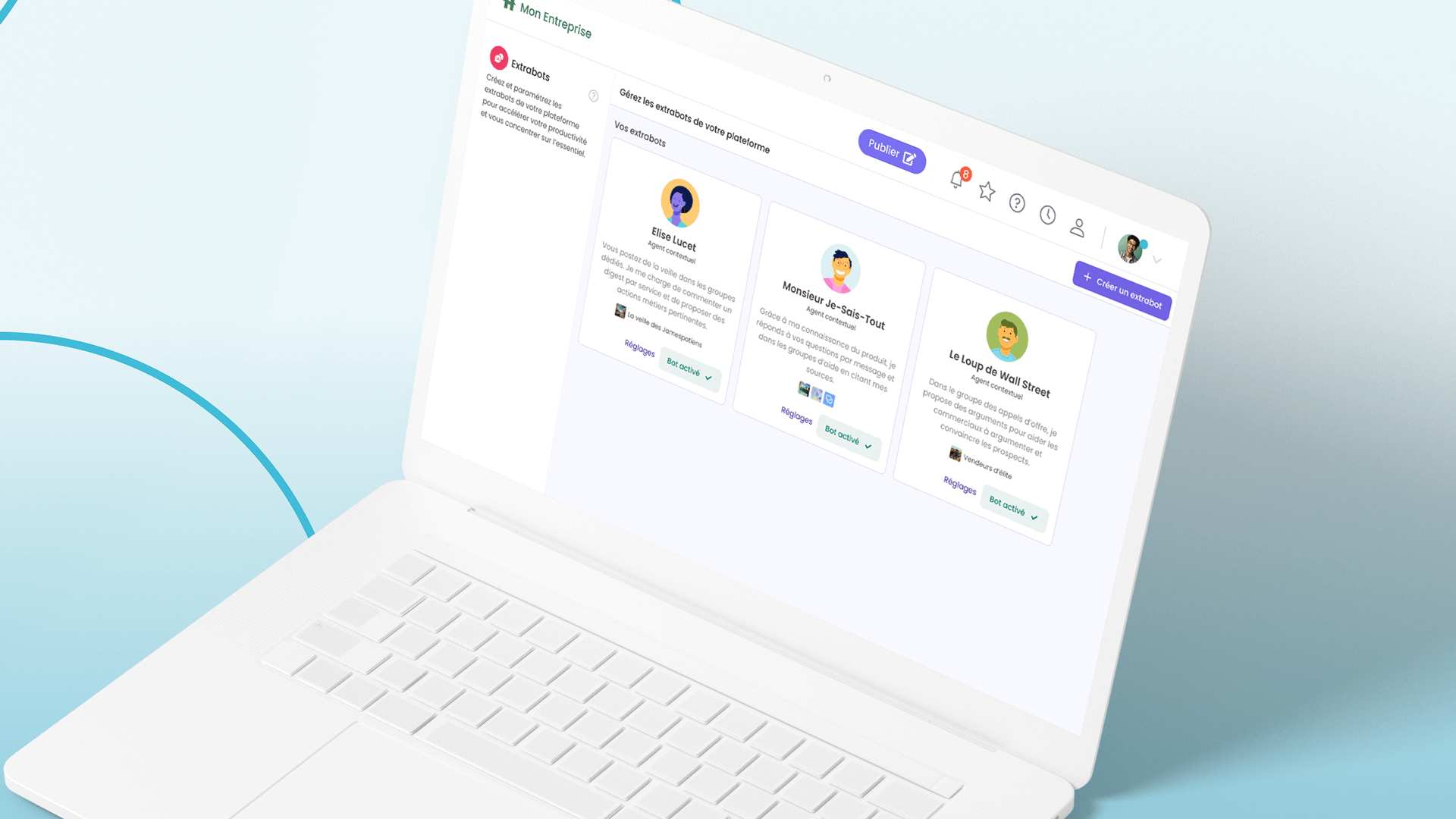

Repoussez les limites de la collaboration

Aide à la rédaction de contenus, chatbot basé sur les ressources de votre entreprise,agents autonomes : repoussez les limites de la collaboration grâce à l'IA de Jamespot.

Gestion proactive des cyber-risques

Une gestion proactive repose sur une priorisation des investissements en fonction des risques business.

Utilisez des méthodes d’analyse des risques comme EBIOS pour structurer vos analyses de risques et identifier les points faibles critiques. Ces analyses permettent d’élaborer un plan d’action fondé sur des indicateurs financiers et opérationnels.

L’audit et la supervision continue sont des piliers d’une sécurité efficace. En réalisant des tests réguliers, tels que des pentests, vous anticipez les menaces et réduisez les temps de réponse en cas d’incident.

Réponse aux incidents : l’art de la préparation

Une bonne préparation repose sur une stratégie intégrée.

Élaborez un Plan de Reprise d’Activité (PRA) et un Plan de Continuité d’Activité (PCA) pour éviter une paralysie prolongée en cas d’attaque. Testez régulièrement ces plans à travers des simulations de crise, afin d’améliorer la réactivité de vos équipes et d’identifier les points d’amélioration.

En parallèle, assurez-vous de disposer d’une plateforme de communication de crise indépendante de votre système d’information, pour maintenir des échanges sécurisés. Une communication interne transparente et efficace est également essentielle.

Préparez vos décideurs à répondre rapidement aux enjeux liés à la réputation et aux impacts financiers. Pour cela, basez vos scénarios sur des questions comme :

- Quels seront les impacts sur notre image si une attaque devient publique ?

- Quelles actions immédiates devons-nous entreprendre ?

Les erreurs à éviter

Pour terminer, voici 3 erreurs à éviter :

- Pour garantir l’adhésion des décideurs, évitez le jargon technique et privilégiez un langage orienté sur les enjeux business ;

- Ne cédez pas à la tentation de dramatiser inutilement les scénarios : proposez des solutions réalistes et des compromis clairs ;

- Enfin, chaque investissement en cybersécurité doit être justifié par un contexte précis et accompagné de différentes options.

En 2025, intégrer la cybersécurité comme une priorité stratégique n’est plus une option, mais une nécessité.

Pour réussir, il faut impliquer les décideurs en adaptant le discours à leurs préoccupations et en leur montrant clairement les risques et opportunités liés à leurs choix.

Chez Jamespot, nous accompagnons les entreprises avec des solutions collaboratives sécurisées, conformes aux normes les plus exigeantes, pour garantir une transformation numérique en toute confiance.